¿Por qué hacer pruebas de penetración?

Pensar que una empresa es muy pequeña o que sus datos no serán de interés para los ciberdelincuentes es uno de los errores más comunes que cometen las pymes. El cibercrimen es un negocio que está en alza y que producto de la pandemia aceleró su crecimiento. Sin embargo, hay formas de prevenir para evitar pérdidas financieras.

Evita costosos ciberataques

Incluso con la seguridad y las protecciones más estrictas, existen vulnerabilidades que exponen a tu empresa a riesgos desconocidos.

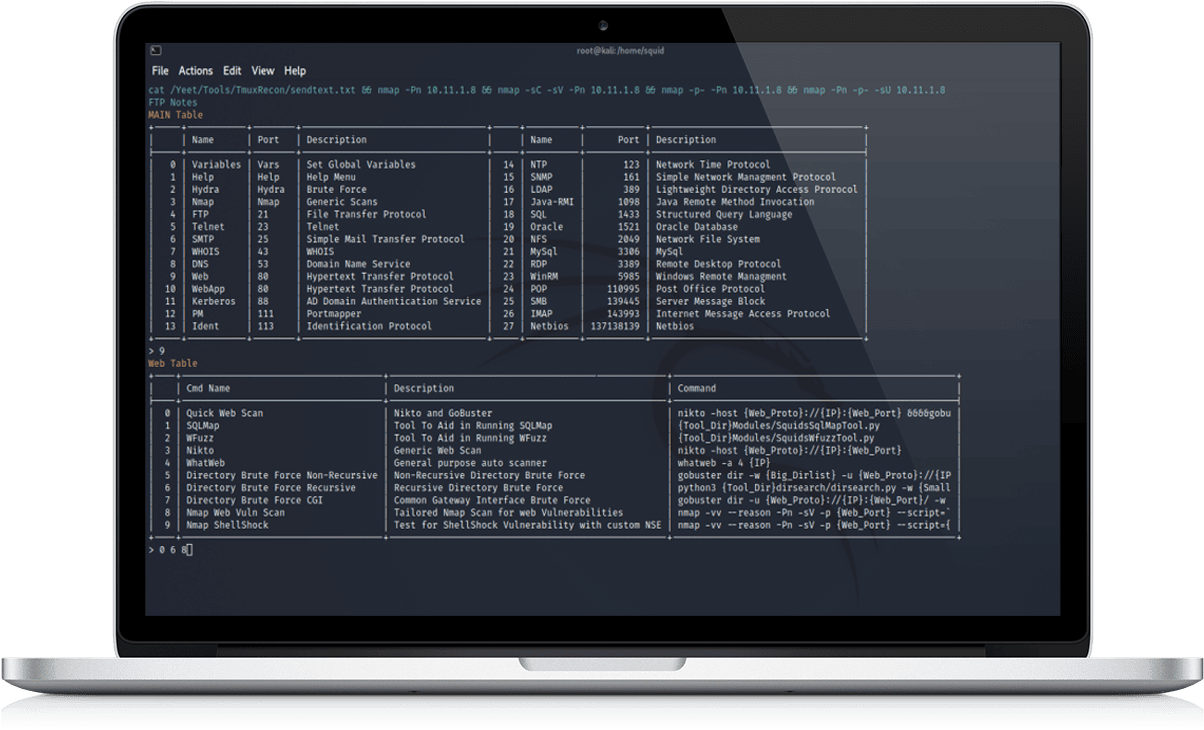

Nuestras pruebas de penetración simulan un ataque del mundo real a los activos digitales. Adoptamos la perspectiva de un delincuente informático para detectar y explotar vulnerabilidades en el entorno de una organización con el objetivo de moverse lateralmente y comprometer toda la infraestructura de TI.